Keamanan

jaringan saat ini menjadi isu yang sangat penting dan terus berkembang.

Beberapa kasus menyangkut keamanan sistem saat ini menjadi suatu garapan yang

membutuhkan biaya penanganan dan proteksi yang sedemikian besar. Sistem-sistem

vital seperti sistem pertahanan, sistem perbankan dan sistem-sistem setingkat

itu, membutuhkan tingkat keamanan yang sedemikian tinggi. Hal ini lebih

disebabkan karena kemajuan bidang jaringan komputer dengan konsep open

sistemnya sehingga siapapun, di manapun dan kapanpun, mempunyai kesempatan

untuk mengakses kawasan-kawasan vital tersebut.

Keamanan jaringan didefinisikan sebagai

sebuah perlindungan dari sumber daya daya terhadap upaya penyingkapan,

modifikasi, utilisasi, pelarangan dan perusakan oleh person yang tidak

diijinkan. Beberapa insinyur jaringan mengatakan bahwa hanya ada satu cara

mudah dan ampuh untuk mewujudkan sistem jaringan komputer yang aman yaitu

dengan menggunakan pemisah antara komputer dengan jaringan selebar satu inci,

dengan kata lain, hanya komputer yang tidak terhubung ke jaringanlah yang

mempunyai keamanan yang sempurna. Meskipun ini adalah solusi yang buruk, tetapi

ini menjadi trade-off antara pertimbangan fungsionalitas dan memasukan

kekebalan terhadap gangguan.

Protokol

suatu jaringan sendiri dapat dibuat aman. Server-server baru yang menerapkan

protokol-protokol yang sudah dimodifikasi harus diterapkan. Sebuah protokol

atau layanan (service) dianggap cukup aman apabila mempunyai kekebalan ITL klas

0 (tentang ITL akan dibahas nanti). Sebagai contoh, protokol seperti FTP atau

Telnet, yang sering mengirimkan password secara terbuka melintasi jaringan,

dapat dimodifikasi dengan menggunakan teknik enkripsi. Jaringan daemon, seperti

sendmail atau fingerd, dapat dibuat lebih aman oleh pihak vendor dengan

pemeriksaan kode dan patching. Bagaimanapun, permasalahan mis-konfigurasi,

seperti misalnya spesifikasi yang tidak benar dari netgroup, dapat menimbulkan

permasalahan kekebalan (menjadi rentan). Demikian juga kebijakan dari departemen teknologi informasi

seringkali memunculkan kerumitan pemecahan masalah untuk membuat sistem menjadi

kebal.

Tipe Threat

Terdapat dua

kategori threat yaitu threat pasif dan threat

aktif.

Gambar 5.1 Kategori threat

Threat

aktif merupakan pengguna gelap suatu peralatan

terhubung fasilitas komunikasi untuk mengubah transmisi data atau mengubah

isyarat kendali atau memunculkandata atau isyarat kendali palsu. Untuk kategori

ini terdapat tida tipe yaitu : message-stream

modification, denial of message service dan masquerade. Tipe message-stream modification memungkinan pelaku untuk memilih untuk

menghapus, memodifikasi, menunda, melakukan reorder dan menduplikasi pesan

asli. Pelaku juga mungkin untuk menambahkan pesan-pesan palsu. Tipe denial of

message service memungkinkan pelaku untuk merusak atau menunda

sebagian besar atau seluruh pesan. Tipe masquerade

memungkinkan pelaku untuk menyamar sebagi host atau switch asli dan

berkomunikasi dengan yang host yang lain atau switch untuk mendapatkan data

atau pelayanan.

Internet Threat

Level

Celah-celah

keamanan sistem internet, dapat disusun dalam skala klasifikasi. Skala

klasifikasi ini disebut dengan istilah skala Internet Threat Level atau skala

ITL. Ancaman terendah digolongkan dalam ITL kelas 0, sedangkan ancaman

tertinggi digolongkan dalam ITL kelas 9. Tabel 5.1 menjelaskan masing-masing

kelas ITL.

Kebanyakan permasalahan keamanan dapat diklasifikasikan ke dalam 3

kategori utama, tergantung pada kerumitan perilaku ancaman kepada sistem

sasaran, yaitu :

-

Ancaman-ancaman lokal.

-

Ancaman-ancaman remote

-

Ancaman-ancaman dari lintas

firewall

Selanjutnya klasifikasi ini dapat dipisah dalam derajat yang lebih

rinci, yaitu :

• Read access

•

Non-root write and execution access

•

Root write and execution access

Table 5.1 Skala

Internet Threat Level (ITL)

Kelas

|

Penjelasan

|

0

|

Denial of

service attack—users are unable to access files or programs.

|

1

|

Local users

can gain read access to files on the local system.

|

2

|

Local users

can gain write and/or execution access to non–root-owned files on the system.

|

3

|

Local users

can gain write and/or execution access to root-owned files on the system.

|

4

|

Remote users

on the same network can gain read access to files on the system or

transmitted over the network.

|

5

|

Remote users

on the same network can gain write and/or execution access to non–root-owned

files on the system or transmitted over the network.

|

6

|

Remote users

on the same network can gain write and/or execution access to root-owned

files on the system.

|

7

|

Remote users

across a firewall can gain read access to files on the system or transmitted

over the network.

|

8

|

Remote users

across a firewall can gain write and/or execution access to non–root-owned

files on the system or transmitted over the network.

|

9

|

Remote users

across a firewall can gain write and/or execution access to root-owned files

on the system.

|

Seberapa besar tingkat ancaman

dapat diukur dengan melihat beberapa faktor, antara lain :

• Kerahasiaan data dalam sistem.

• Tingkat kepetingan dari integritas data

• Kepentingan untuk menjaga akses yang tidak

boleh terputus

• Profil

pengguna

• Hubungan antara sistem dengan sistem yang

lain.

ENKRIPSI

Setiap

orang bahwa ketika dikehendaki untuk menyimpan sesuatu secara pribadi, maka

kita harus menyembunyikan agar orang lain tidak tahu. Sebagai misal ketika kita

megirim surat kepada seseorang, maka kita membungkus surat tersebut dengan

amplop agar tidak terbaca oleh orang lain. Untuk menambah kerahasiaan surat

tersebut agar tetap tidak secara mudah dibaca orang apabila amplop dibuka, maka

kita mengupayakan untuk membuat mekanisme tertentu agar isi surat tidak secara

mudah dipahami.

Cara

untuk membuat pesan tidak mudah terbaca adalah enkripsi. Dalam hal ini terdapat

tiga kategori enkripsi antara lain :

-

Kunci

enkripsi rahasia, dalam hal ini terdapat sebuah kunci yang digunakan untuk

meng-enkripsi dan juga sekaligus men-dekripsi informasi.

-

Kunci

enksripsi public, dalam hal ini dua kunci digunakan, satu untuk proses enkripsi

dan yang lain untuk proses dekripsi.

-

Fungsi

one-way, di mana informasi di-enkripsi untuk menciptakan “signature” dari

informasi asli yang bisa digunakan untuk keperluan autentifikasi.

Enkripsi dibentuk dengan berdasarkan suatu

algoritma yang akan mengacak suatu informasi menjadi bentuk yang tidak bisa

dibaca atau tak bisa dilihat. Dekripsi adalah proses dengan algoritma yang sama

untuk mengembalikan informasi teracak menjadi bentuk aslinya. Algoritma yang

digunakan harus terdiri dari susunan prosedur yang direncanakan secara

hati-hati yang harus secara efektif menghasilkan sebuah bentuk terenkripsi yang

tidak bisa dikembalikan oleh seseorang bahkan sekalipun mereka memiliki

algoritma yang sama.

Algoritma sederhana dapat dicontohkan di sini.

Sebuah algoritma direncanakan, selanjutnya disebut algoritma (karakter+3), agar

mampu mengubah setiap karakter menjadi karakter nomor tiga setelahnya. Artinya

setiap menemukan huruf A, maka algoritma kan mengubahnya menjadi D, B menjadi

E, C menjadi F dan seterusnya.

Sebuah pesan asli, disebut plaintext

dalam bahasa kripto, dikonversikan oleh algoritma karakter+3 menjadi ciphertext (bahasa kripto untuk hasil

enkripsi). Sedangkan untuk mendekripsi pesan digunakan algoritma dengan fungsi

kebalikannya yaitu karakter-3

Metode enkripsi yang lebih umum adalah menggunakan

sebuah algoritma dan sebuah kunci. Pada contoh di atas, algoritma bisa diubah menjadi karakter+x, di mana x

adlah variabel yang berlaku sebagai kunci. Kunci bisa bersifat dinamis, artinya

kunci dapt berubah-ubah sesuai kesepatan untuk lebih meningkatkan keamanan

pesan. Kunci harus diletakkan terpisah dari pesan yang terenkripsi dan

dikirimkan secara rahasia. Teknik semacam ini disebut sebagai symmetric (single

key) atau secret key cryptography. Selanjutnya akan muncul permasalahn kedua,

yaitu bagaimana mengirim kunci tersebut agar kerahasiaannya terjamin. Karena

jika kunci dapat diketahui oeleh seseorang maka orang tersebut dapat membongkar

pesan yang kita kirim.

Gambar 5.2 Public key cryptography.

-

Seperti

terlihat pada gambar 6.2, masing-masing person mempunyai sepasang kunci, kunci

privat dan kunci publik, yang secara matematis berasosiasi tetapi beda dalam

fungsi.

-

Dari dua kunci tersebut, sebuah

disimpan secara pribadi (kunci privat) dan yang satunya dipublikasikan (kunci

publik)

Kunci privat dijaga kerahasiaanya oleh

pemiliknya atau diterbitkan pada server kunci publik apabila dihendaki. Apabila

kita menginginkan untuk mengirimkan sebuah pesan terenkripsi, maka kunci publik

dari penerima pesan harus diberitahukan untuk mengenkripsi pesan. Saat pesan

tersebut sampai, maka penerima akan mendekripsi pesan dengan kunci privatnya.

Jadi konsep sederhana yang diaplikasikan di sini adalah bahwa sebuah pesan

hanya bisa didekripsi dengan sebuah kunci privat hanya apabila ia sebelumnya

telah dienskripsi dengan kunci public dari pemilik kunci yang sama.

Enkripsi ini memiliki bersifat one-way

function. Artinya proses enkripsi sangat mudah dilakukan, sedangkan proses

dekripsi sangat sulit dilakukan apbila kunci tidak diketahui. Artinya untuk

membuat suatu pesan terenkripsi hanya dibutuhkan waktu beberapa detik,

sedangkan mencoba mendekripsi dengan segala kemungkinan membutuhkan waktu

ratusan, tahuanan bahkan jutaan tahun meskipun menggunakan komuter yang handal

sekalipun

Enkripsi one-way digunakan untuk

bebearap kegunaan. Misalkan kita memliki dokumen yang akan dikirimkan kepada

seseorang atau menyimpan untuk kita buka suatu saat, kita bisa menggunakan

teknik one-way function yang akan menghasilkan nilai dengan panjang tertentu yang

disebut hash.. Hash merupakan suatu signature yang unik dari suatu dokumen di

mana kita bisa menaruh atau mengirimkan bersama dengan dokumen kita. Penerima

pesan bisa menjalankan one-way function yang sama untuk menghasilkan hash yang

lain. Selanjutnya hash tersebut saling dibanding. Apabila cocok, maka dokumen

dapat dikembalikan ke bentuk aslinya.

Gambar 5.3 memperlihatkan tiga teknik

utama kriptografi yaitu symmetric

cryptography, asymmetric cryptography, dan one-way functions.

Gambar 5.3 Tiga teknik kriptografi

Tujuan Kriptografi

Tujuan dari sistem kriptografi adalah :

• Confidentiality

: memberikan kerahasiaan pesan dan menyimpan data dengan menyembuyikan

informasi lewat teknik-teknik enkripsi.

• Message Integrity : memberikan jaminan

untuk tiap bagian bahwa pesan tidak akan mengalami perubahan dari saat ia

dibuat samapai saat ia dibuka.

• Non-repudiation : memberikan cara untuk membuktikan bahwa

suatu dokumen datang dari seseorang apabila ia mencoba menyangkal memiliki

dokumen tersebut.

• Authentication

: Memberikan dua layanan. Pertama mengidentifikasi keaslian suatu pesan dan

memberikan jaminan keotentikannya. Kedua untuk menguji identitas seseorang

apabila ia kan memasuki sebuah sistem.

Dengan demikian menjadi jelas

bahwa kriptografi dapat diterapkan dalam banyak bidang . Beberapa hal di

antaranya :

• Certificates (Digital IDs) .

• Digital signatures.

• Secure channels.

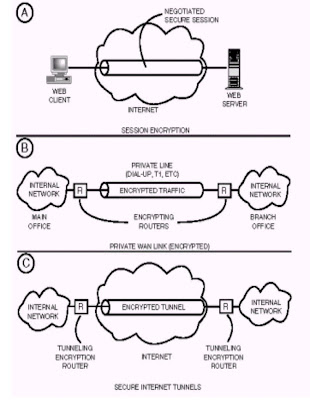

Tiga contoh ini dapat dilihat pada

gambar 5.4.

Gambar 5.4. Tiga tipe kanal aman yang dapat

memberikan kerahasiaan data.

sumber : unhas.ac.id/tahir/BAHAN.../MAKALAH-jaringan-komputer.doc

sumber : unhas.ac.id/tahir/BAHAN.../MAKALAH-jaringan-komputer.doc

Tidak ada komentar:

Posting Komentar